用戶管理

更新時間 2024-07-26 11:38:47

最近更新時間: 2024-07-26 11:38:47

分享文章

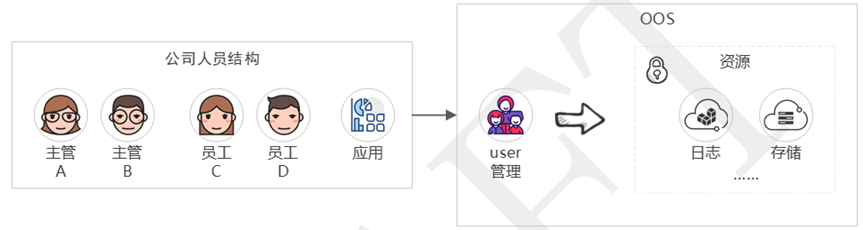

本節主要介紹了使用IAM進行用戶分權管理的場景和方法。

應用場景

某公司有多個員工需要訪問、操作存儲資源,由于每個員工的工作職責不同,需要的權限也不同:

- 將控制臺登錄用戶和編程用戶區分。

- 可以根據不同的職能為用戶分配權限。

- 只有管理員可以進行較為敏感的日常操作。

- 不同的管理人員可以查看不同方面的保密數據。

目前該公司希望:

- 主管A和主管B均有保密數據的查看權限。

- 主管A可以在MFA認證的情況下對IAM用戶進行管理和變更。

- 主管B可以進行操作跟蹤管理,查看賬戶的操作記錄。

- 員工C和員工D可以查看存儲桶的文件。

- 編程用戶可以對存儲桶上傳文件。

前提條件

已開通對象存儲(經典版)Ⅰ型服務。

具體方法

IAM用戶分組及對應權限策略如下表所示。

| IAM用戶組 | 包含用戶 | 策略說明 | 訪問方式 |

|---|---|---|---|

| 保密數據權限組 | 主管A和主管B | 查看secretBucket內的保密數據,但不可以更改。 | 控制臺訪問 |

| IAM管理組 | 主管A | 可以進行IAM的相關管理操作。 | 控制臺訪問 |

| 操作跟蹤管理組 | 主管B | 可以進行操作跟蹤的相關管理操作,查看操作跟蹤Bucket中的數據。 | 控制臺訪問 |

| 查看文件組 | 員工C和員工D | 查看上傳文件權限。 | 控制臺訪問 |

| 上傳文件組 | 編程用戶 | 通過API可以向指定的Bucket內寫入數據。 | 編程訪問 |

步驟一:制定策略

具體步驟,可以參考控制臺指南-訪問控制-IAM策略,也可以參考API參考-訪問控制(IAM)API-權限策略管理接口。

保密數據組權限策略示例

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"oos:ListAllMyBucket"

],

"Resource": "*"

},

{

"Sid": "AllowGroupToSeeBucket",

"Action": [

"oos:ListBucket",

"oos:Get*"

],

"Effect": "Allow",

"Resource": [

"arn:ctyun:oos::10rc2arpn6306:secretBucket", //secretBucket的存儲桶資源

"arn:ctyun:oos::10rc2arpn6306:secretBucket/*" //存儲桶secretBucket下所有文件

]

}

]

}

IAM管理組策略示例

{

????"Version":???"2012-10-17",

????"Statement":?[

????{

????????"Sid":?"AllowGroupToManageIAM",

????????"Effect":?"Allow",

????????"Action":?"iam:*",

????????"Resource":?"*",

????????"Condition":?{

????????????"Bool":?{

????????????????"ctyun:MultiFactorAuthPresent":?"true"

????????????}

????????}

????}

????]

}

操作跟蹤管理組策略示例

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"oos:ListAllMyBucket"

],

"Resource": "*"

},

{

"Sid": "AllowGroupToManageTrail",

"Effect": "Allow",

"Action": "cloudtrail:*",

"Resource": "*"

},

{

"Sid": "AllowGroupToSeeBucket",

"Effect": "Allow",

"Action": [

"oos:GetObject",

"oos:ListBucket"

],

"Resource": [

"arn:ctyun:oos::10rc2arpn6306:trailbucket",

"arn:ctyun:oos::10rc2arpn6306:trailbucket/*"

]

}

]

}

查看文件組策略示例

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"oos:ListAllMyBucket"

],

"Resource": "*"

},

{

"Sid": "AllowGroupToGetObject",

"Effect": "Allow",

"Action": "oos:GetObject",

"Resource": "arn:ctyun:oos::10rc2arpn6306:appbucket/*"

}

]

}

上傳文件組策略示例

{

????"Version":???"2012-10-17",

????"Statement":?[

????{

????????"Sid":?"AllowGroupToPutObject",

????????"Effect":?"Allow",

????????"Action":?"oos:PutObject",

????????"Resource":?"arn:ctyun:oos::10rc2arpn6306:appbucket/*"

????}

????]

}

步驟二:創建用戶組并分配權限

具體步驟,可以參考控制臺指南-訪問控制-IAM用戶組,也可以參考API參考-訪問控制(IAM)API-用戶組管理接口。

步驟三:添加用到用戶組

具體步驟,可以參考控制臺指南-訪問控制-IAM用戶,也可以參考API參考-訪問控制(IAM)API-用戶管理接口。